في هذه التدوينه راح اشرح مفهوم التمحور بشكل مبسط وايضا كيفيه استغلاله من خلال Metasploit

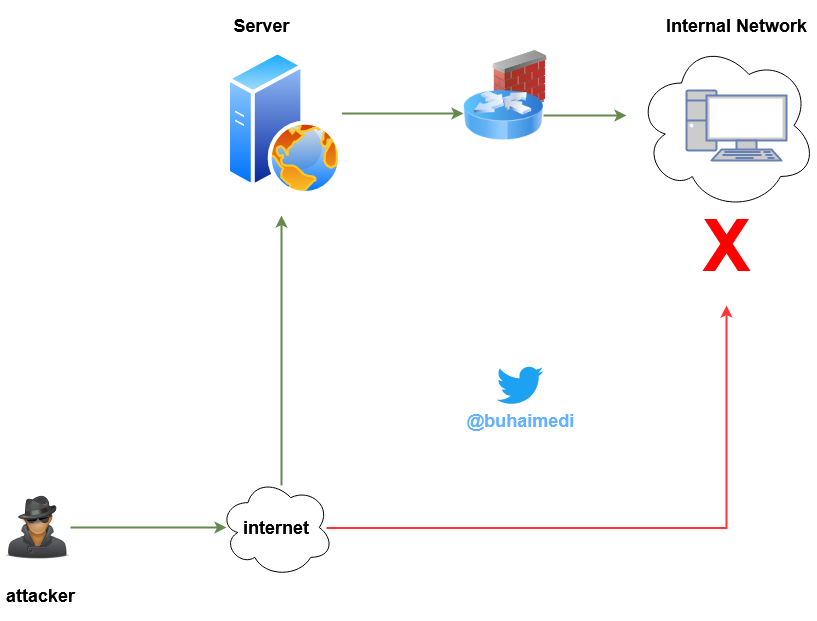

لنفرض انك مكلف باختبار اختراق شركه تملك سيرفر ويب متصل بالانترنت وشبكه داخليه للموظفين.

في هذه الحاله لاتستطيع الوصول بشكل مباشر للشبكه الداخليه

لكن تستطيع ان تصل لسيرفر الويب بشكل مباشر لانه متصل بالانترنت

لاحظ الرسمه بالاسفل لانستطيع الوصول بشكل مباشر للشبكه الداخليه ( السهم الاحمر )

لكن لو قدرنا نحصل على صلاحيات على سيرفر الويب وكان متصل بالشبكه الداخليه راح نقدر نوصل لها من خلال مسار السهم الاخضر

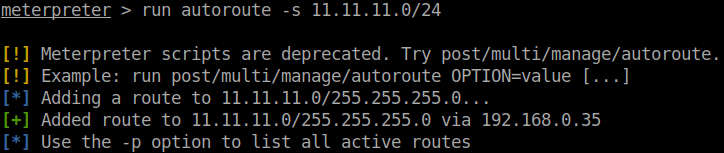

طيب فرضاً الان قدرنا نحصل على meterpreter shell على سيرفر الويب ولنفرض عنوانه 10.10.10.10 وعنوان ونرغب بالوصول للـ internal network ولنفرض نطاق العناوين 11.11.11.0/24

في meterpreter نكتب run autoroute -s 11.11.11.0/24

الان الي حاصل ان الاتصال اصبح في مسار الاسهم الخضراء في الصوره السابقه

يعني ان الطلب يتم ارساله لسيرفر الويب , سيرفر الويب يقوم بارساله للشبكه الداخليه ثم استقباله وارساله لنا

نقدر نستخدم ايضا امر run arp_scan بحيث نستكشف جميع العناوين والاجهزه في الشبكه الداخليه

ايضا نقدر نستخدم اضافه في ميتاسبلويت اسمها portscanner/tcp لفحص المنافذ في اجهزه الشبكه الداخليه

auxiliary/scanner/portscan/tcp

النقطه الاهم

لو كنت تحتاج تنفذ استغلال وتستخدم Revers shell !!

كيف بتكون الطريقه !

ببساطه عند اعداد ال payload استخدم IP الويب سيرفر 10.10.10.10

في هذه الحاله الاتصال راح يصل لسيرفر الويب ومن خلاله لجهازك من خلال المسار الاخضر لكن لو وضعت عنوان جهازك.

السيناريو بيكون عند ارسال الاستغلال البيانات راح تسلك المسار الاخضر لكن عند استقبل الشل راح تسلك المسار الاحمر.

وفي هذه الحاله راح يفشل الاتصال لان الاجهزه في الشبكه الداخليه ماتقدر تتواصل معك بشكل مباشر

في اشياء اضافيه لم اتطرق لها مثل

proxychains ,socks ,port forward

ونقدر نسوي pivot باستخدام طرق اخرى بدون الحاجه للـ Metasploit